Virtual Private Cloud 내에 Private Network 망을 구성하고 EC2 등 몇가지 서비스를 VPC 내에 구성할 수 있습니다. 하지만 S3, EC2 API Endpoint 등 VPC에 속하지 않는 서비스들이 있습니다.

문제는 VPC 내에 있는 서비스와 VPC 외부 서비스 간 통신을 하려면 외부망(공인망)을 이용해야 합니다. 공인망을 사용하면 서비스 간 내부 민감한 정보의 트래픽이 외부에 노출되어 보안에 취약하고, 외부망 통신 트래픽 비용이 발생합니다.

그래서 VPC 내부 서비스에서 VPC 외부 서비스로 공인망 대신 내부망으로 접근할 수 있게 해주는 VPC 엔드포인트로 문제를 해결할 수 있습니다.

VPC 엔드포인트

VPC 엔드포인트를 통해 인터넷 게이트웨이, NAT 디바이스, VPN 연결 또는 AWS Direct Connect 연결이 필요 없이 Virtual Private Cloud(VPC)와 지원 서비스 간에 연결을 설정할 수 있습니다. 따라서 VPC에서 연결할 수 있는 특정 API 엔드포인트, 사이트 및 서비스를 제어합니다.

- VPC에 속하지 않는 AWS 서비스들이 VPC 외부 서비스들에 외부망을 사용하지 않고 내부망으로 접근 가능하게 해주는 중간자 역할.

인터페이스와 게이트웨이 유형

1. 인터페이스 엔드포인트

- VPC 내부 서비넷에서 Elastic Network Interface를 통해서 외부 서비스에 접근하는 방식입니다.

- 네트워크 인터페이스에는 Private IP와 Private DNS가 할당됩니다.

- Private DNS 를 통해서 외부 서비스로 접근할 수 있습니다.

- VPC 내부 서비스 -> 인터페이스 엔드포인트(네트워크 인터페이스) -> VPC 외부 서비스

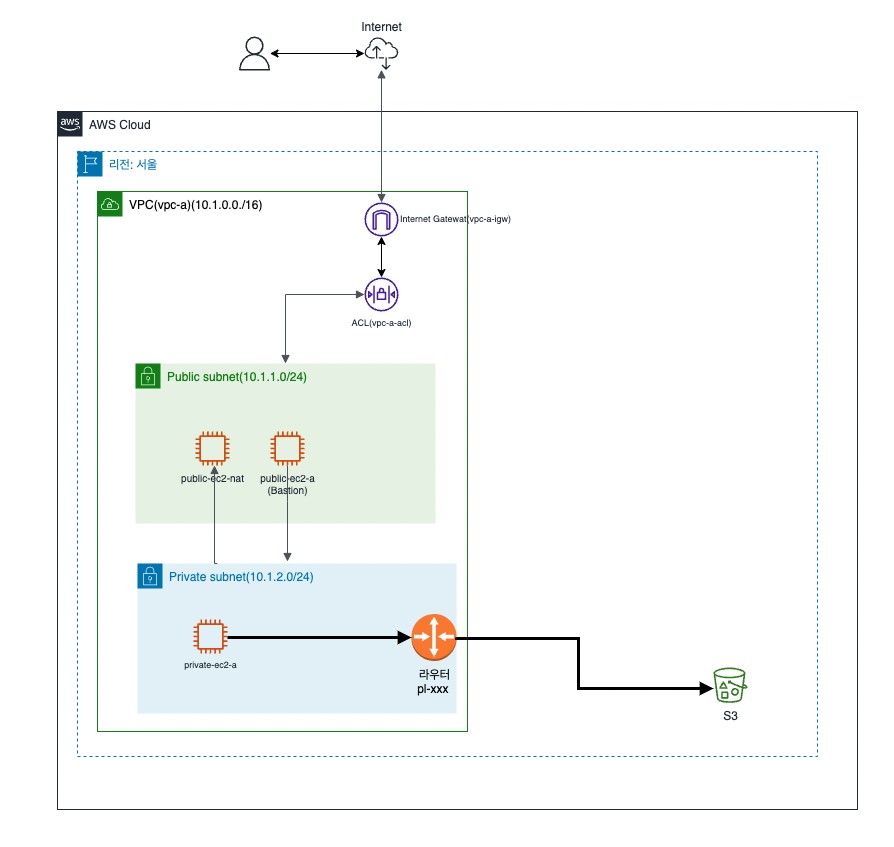

2. 게이트웨이 엔드포인트

- VPC 내부 서브넷에서 라우팅을 통해서 외부 서비스에 접근하는 방식입니다.

S3와DynamoDB대상으로만 사용할 수 있습니다. 대신 요금이 발생하지 않습니다.- 게이트웨이 엔드포인트를 생성하면, 해당 서브넷에 라우팅 테이블에 라우팅 규칙이 자동 추가됩니다.

- 목적지 대상이 pl-xxx 로 네이밍되어 있으며, 접두사 목록을 보면 상세 확인할 수 있습니다.

- VPC 내부 서비스 -> 라우터 -> VPC 외부서비스

- 게이트웨이 로드 밸런서 엔드포인트도 있음.

인터페이스 엔드포인트와 게이트웨이 엔드포인트 비교

| 인터페이스 엔드포인트 | 게이트웨이 엔드포인트 | |

|---|---|---|

| 방식 | 네트워크 인터페이스 | 라우터 |

| 엔드포인트 접근 방식 | 생성된 Private IP, Private DNS | 기존 DNS 그대로 사용 |

| 비용 | 발생 | 미발생 |

| 대상 서비스 | QS, SNS, Sagemaker 등 거의 모든 서비스 | S3와 DynamoDB |

| 엔드포인트로 접근 가능 범위 | 온프레미스, 다른 AWS 리전(VPC 피어링, VPC Transit Gateway 이용) | VPC 외부에서 접근 X |

3. 게이트웨이 로드밸런서 엔드포인트

Gateway Load Balancer 엔드포인트는 서브넷의 IP 주소 범위에서 프라이빗 IP 주소를 사용하는 탄력적 네트워크 인터페이스입니다.트래픽을 가로채고 Gateway Load Balancer를 사용하여 구성한 네트워크 또는 보안 서비스로 라우팅하는 진입점 역할을 합니다.

Gateway Load Balancer 엔드포인트를 라우팅 테이블의 경로에 대한 대상으로 지정합니다. Gateway Load Balancer 엔드포인트는 Gateway Load Balancer를 사용해 구성된 엔드포인트 서비스에서만 지원됩니다.

참고자료

'공부노트 > 클라우드' 카테고리의 다른 글

| [AWS] Transit Gateway (0) | 2022.10.02 |

|---|---|

| [AWS] VPC Peering (0) | 2022.10.02 |

| [AWS] Load Balancer (0) | 2022.10.02 |

| [AWS] Bastion, NAT Instance, NAT Gateway (0) | 2022.08.28 |

| [AWS] 네트워크 (0) | 2022.08.13 |

![[AWS] VPC Endpoint](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FxCCoT%2FbtrLQmXSj2c%2FAAAAAAAAAAAAAAAAAAAAAN66X83r5QYQnRYjkusOKoXF79TINcL3gLLMgnZs9FEC%2Fimg.jpg%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1772290799%26allow_ip%3D%26allow_referer%3D%26signature%3D0d8Wj7GIZb7Rwbprrj0YlNSBkq0%253D)